Att resa utanför EU kan snabbt bli dyrt om du inte tänker på hur din telefon och uppkoppling fungerar. Under en semestervecka på Kap Verde lärde jag mig flera IT-läxor den hårda vägen – bland annat varför du alltid bör ha mobilen i flygplansläge, hur du ringer hem gratis över wifi och varför en liten fickrouter kan rädda din semester.

Resa utanför EU kräver förberedelse

Efter en veckas semester på det lilla öriket Kap Verde, utanför Västra Afrikas kust, har jag lärt mig en hel del om hur man bäst hanterar teknik och kommunikation på resor utanför EU/EES.

Roamingreglerna du är van vid hemma gäller inte här – och utan förberedelser kan mobilräkningen snabbt skjuta i höjden.

Stäng av roaming och håll telefonen i flygplansläge

Det absolut viktigaste rådet: aktivera flygplansläge direkt när planet lyfter och låt det vara kvar tills du har wifi.

Ta inte emot SMS och slå inte på mobildata innan du vet vad priserna är.

Datatrafik utanför EU är ofta extremt dyr, och även några megabyte kan kosta mer än hela din resa.

Använd meddelandeappar – inte SMS

När du landar, låt flygplansläget vara på tills du ansluter till hotellets wifi.

Kommunicera istället via appar som WhatsApp, Telegram eller Signal – alla fungerar utmärkt över wifi. På så sätt slipper du både SMS-avgifter och dyra samtalsminuter.

Ring hem via wifi med softtelefon

Om du ändå behöver ringa hem till Sverige, använd en softtelefon – det vill säga IP-telefoni via mobilen. Det kräver bara en app och en wifi-anslutning. Då ringer du till vanliga nummer utan att betala för internationella mobilminuter.

Hotellets wifi är ofta överbelastat

Tänk på att hotellets wifi kan vara ojämnt och långsamt, särskilt på populära resorter.

När flera tusen gäster från Europa är uppkopplade samtidigt blir det trångt i kablarna.

Mitt tips: ta med en egen fickrouter. Jag köpte ett lokalt SIM-kort för 50 € som gav 50 GB data – en investering som gjorde hela resan smidigare.

Reser du med familj eller vänner?

Många moderna smartphones har två SIM-platser, så du kan använda ett lokalt SIM-kort samtidigt som ditt svenska nummer. Ett tips är att plocka ut det svenska kortet – eller stänga av det i telefonens inställningar – för att undvika oavsiktliga roamingavgifter.

Se också till att sätta en mycket låg kostnadsgräns för både data- och samtalstrafik utomlands. Några megabyte eller minuter kan snabbt bli tusentals kronor i extra kostnader.

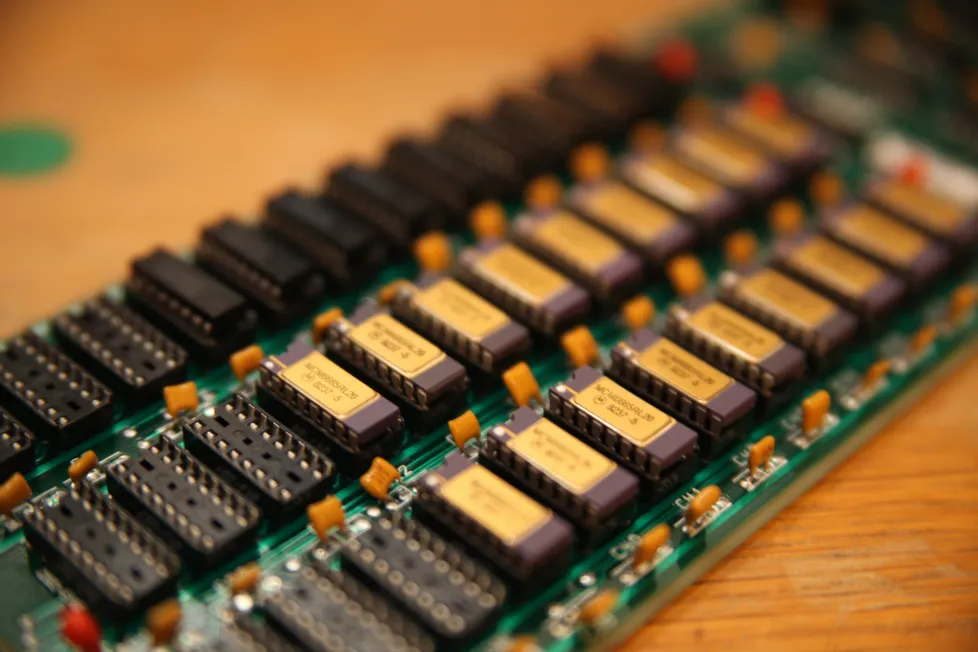

Alternativt kan du dela uppkopplingen via en portabel router, där flera enheter kan ansluta via wifi. Vissa modeller har dessutom en inbyggd datamätare, perfekt för att hålla koll på förbrukningen.

En portabel router har också fördelen att den har eget batteri. Att köra internetdelning via telefonens hotspot drar mycket batteri – något som kan vara dumt när man befinner sig i ett främmande land, där mobilen kan vara en viktig livlina.

QR-koder och Google Maps kräver data

Många hotell och restauranger använder QR-koder för menyer och information.

Dessutom fungerar Google Maps bäst med aktiv datatrafik, även om du laddar ner kartor i förväg. Se därför till att ha någon form av internetanslutning även på semestern./

Din smartphone kan kosta lika mycket som en halv årslön i landet du besöker.

Undvik att vifta med dyr elektronik. Själv använde jag en 15 år gammal MacBook Air 11” istället för en iPad. Visst, den kan också bli stulen, men jag skulle gråta betydligt mindre över att förlora den än en dyr iPad.

Jag hade dessutom installerat Ubuntu på datorn, vilket gjorde den till en utmärkt surf- och skrivmaskin under resan.

Att visa upp dyr elektronik i vissa länder kan öka risken för brott. Därför är det klokt att vara diskret och försiktig med vad man tar fram offentligt. En modern smartphone kan ibland motsvara en halv årslön för någon i landet du besöker – något som är värt att tänka på.

Kap Verde – ett varmt och vänligt örike

Kap Verde är ett vänligt och soligt land med en gästfri befolkning.

Med lite planering kan du undvika alla IT-fällor, hålla kontakten hem utan problem – och njuta fullt ut av resan.

Kortfattade tips

- Håll telefonen i flygplansläge tills du har wifi.

- Använd WhatsApp, Telegram eller Signal för kontakt.

- Ring hem via softtelefon/IP-telefoni.

- Köp lokalt SIM-kort för att använda i smarttelefon eller i fick router.

- Håll koll på datamängden – afrikanska länder kräver mer surf än man tror.

- Förbered offlinekartor i Google Maps.